Athena: El nuevo spyware de la CIA expuesto por WikiLeaks

En otra publicación más de su controvertida serie Vault 7, la gente de WikiLeaks filtró detalles técnicos sobre una variante de spyware que lleva el nombre código Athena, desarrollada por la CIA y una compañía privada. El atacante puede ingresar a un ordenador infectado de forma remota, introducir y/o ejecutar paquetes maliciosos con funciones específicas, y tomar archivos sin comprometer su persistencia en el sistema operativo.

WannaCry fue apenas una muestra de lo que puede suceder cuando ciertas agencias gubernamentales comienzan a acumular exploits y payloads como si fueran armamento tradicional… y dejan una puerta abierta. Durante años hemos reclamado a las principales compañías del mercado mayor transparencia en lo que se refiere a su colaboración con dichas agencias, y después de WannaCry, la presión se siente más que nunca. Sin embargo, el detalle de que esas corporaciones decidan hablar o no palidece frente al «ciberarsenal» que las autoridades guardan «en nombre de la seguridad nacional», y otras expresiones similares. Es cuestión de tiempo para que una nueva campaña global golpee a usuarios comunes, por lo tanto, nuestra mejor defensa es obtener la mayor cantidad posible de información sobre esas armas. Ahí es cuando interviene WikiLeaks con sus publicaciones sobre el Vault 7, y la última entrada lleva el nombre de Athena.

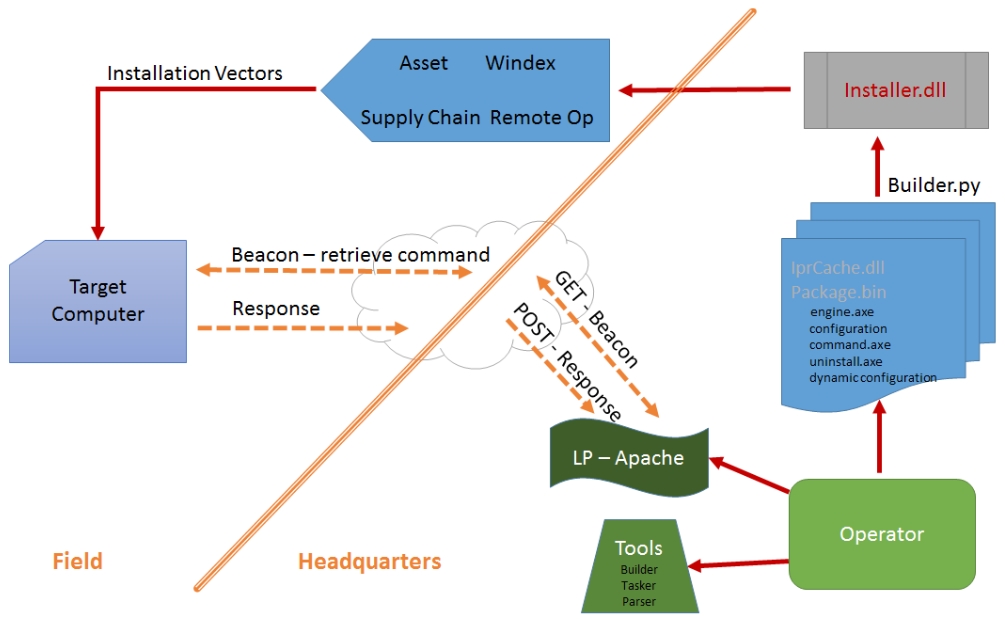

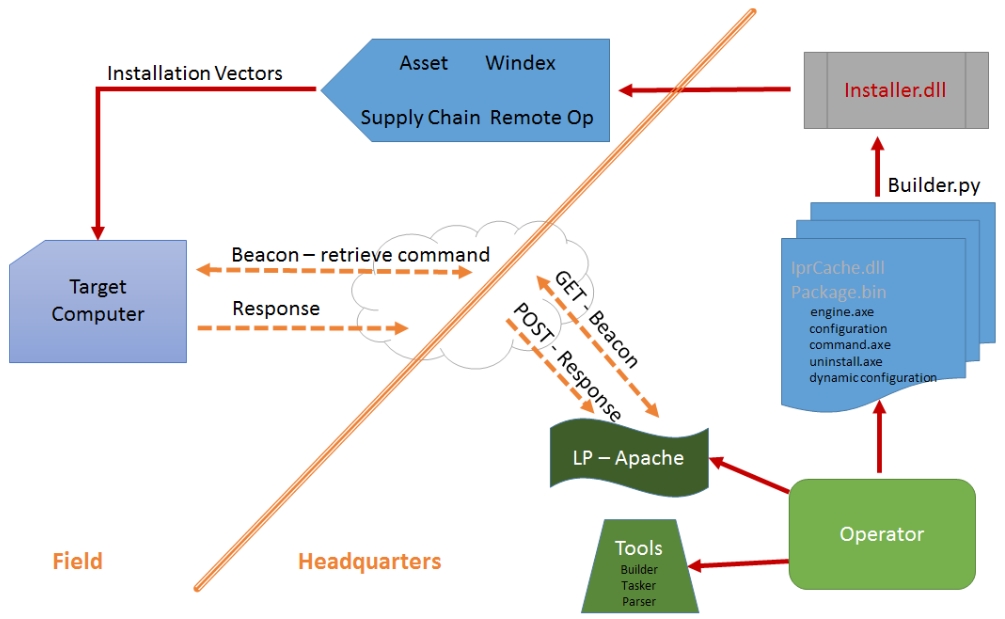

Athena es un «implante» con la capacidad de afectar a todas las versiones mayores de Windows, a partir de XP. Su creación es responsabilidad de la CIA, pero al parecer esa agencia unió fuerzas con una compañía privada llamada Siege Technologies(ahora bajo el ala de Nehemiah Security), que provee «soluciones de ciberseguridad» y «tecnologías de ciberguerra ofensiva». Athena entrega a un atacante conectividad remota con el ordenador infectado, cambios dinámicos de configuración, ejecución de tareas específicas que pueden ser cargadas o descargadas de la memoria para no dejar rastros, y extracción o inyección de archivos en una carpeta especial. Athena se ejecuta en user space, y persiste dentro del sistema.

Aunque todo depende del método de infección utilizado, Athena suena como una verdadero festín para elementos maliciosos que piensen en llevar a cabo una campaña de ransomware. La documentación compartida por WikiLeaks es muy amplia, e incluye una «guía de usuario» con más de 40 páginas.

Publicado el Mon, 22 May 2017 08:06:11 +0000