Nueva campaña global de ransomware amenaza a la Web

Era cuestión de tiempo, lo hemos dicho varias veces. WannaCry fue simplemente el comienzo. Todo lo que se necesitaba era algún elemento malicioso con la habilidad suficiente y un presupuesto superior para reutilizar a los exploits en una campaña mucho más agresiva. Esa campaña ya está entre nosotros. Múltiples fuentes indican que el ataque comenzó en Ucrania, y a pesar de su énfasis en la infección de redes locales, se esparció rápidamente. Farmacéuticas, compañías de transporte, firmas legales, bancos, productores de alimentos, y hasta los sistemas de monitoreo en Chernóbil fueron golpeados.

Los medios especializados aún están procesando información, y calculamos que habrá varias actualizaciones en las próximas horas, pero ya tenemos a nuestra disposición una base robusta para saber lo que sucedió. Una nueva campaña de ransomware a escala global interrumpió las operaciones en más de 80 compañías. Algunos de los nombres que circularon son los de la farmacéutica Merck, Mondelez International(Cadbury, Toblerone, Milka, Oreo, etc.), el gigante del transporte marítimo Maersk, y varios operadores en Rusia y Ucrania, incluyendo a la petrolera Rosneft, la siderúrgica Evraz, la distribuidora estatal de energía Ukrenergo, y el aeropuerto internacional de Borýspil. Aún no se ha confirmado por completo, pero los análisis forenses preliminares sugieren que se trata de una variante del ransomware Petya. Al igual que WannaCry, este build de Petya (también identificado como PetyaWrap, GoldenEye y Nyetya) utiliza el exploit EternalBlue, sin embargo, en Kaspersky dicen que aplica un segundo exploit filtrado de la NSA, EternalRomance.

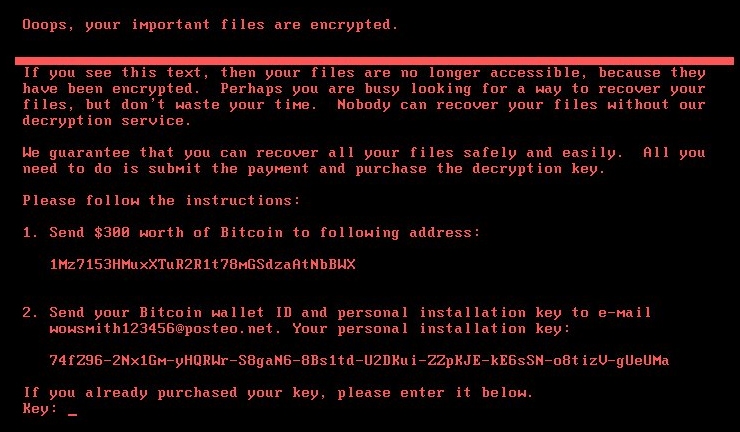

Aún no se pudo identificar al método principal de propagación, pero la evidencia disponible habla sobre un programa de contaduría ucraniano llamado MeDoc, cuyo sistema de actualizaciones fue hackeado. Kaspersky y el Grupo Talos de Cisco no llegaron a ese punto, aunque en la entrada oficial del investigador MalwareTech(el mismo que descubrió el interruptor de WannaCry) podemos hallar varias referencias. Básicamente, los responsables quieren un pago de 300 dólares en Bitcoins, y una vez realizado, las víctimas necesitan enviar la «llave de instalación» a una dirección de correo. Dicho correo usa el dominio de un proveedor alemán, Posteo, quien ya confirmó su bloqueo. Eso significa que los usuarios afectados no tienen manera de recibir la clave de descifrado y restaurar sus archivos, por lo tanto, debemos repetir la misma recomendación de siempre: No pagar.

Si bien hay razones de sobra para comparar a esta campaña con WannaCry, las diferencias técnicas son considerables. WannaCry concentró su poder en un número pequeño de terminales y rápidamente se salió de control, mientras que esta variante de Petya atacó a una gran cantidad de ordenadores, para luego proceder a infectar redes internas (apenas necesita una terminal vulnerable). También tiene la capacidad de robar credenciales locales con ayuda de Mimikatz, y profundizar su presencia usando PSExec, una herramienta oficial de Microsoft. Una vez que la infección ha finalizado, el ransomware puede esperar entre 10 y 60 minutos para reiniciar el equipo. La mayoría de las fuentes coinciden en que esta campaña es mucho más refinada. No hay ningún interruptor mágico que la desactive, y parece más enfocada en causar daño que en recaudar (sólo obtuvo 6.000 dólares). Se han visto imágenes del ransomware en cajeros automáticos, pero el reporte más perturbador lo hizo la CNN, al informar que el sistema de monitoreo automático de radiación en la planta nuclear de Chernóbil fue golpeado. Las autoridades continuarán los monitoreos manualmente hasta nuevo aviso.

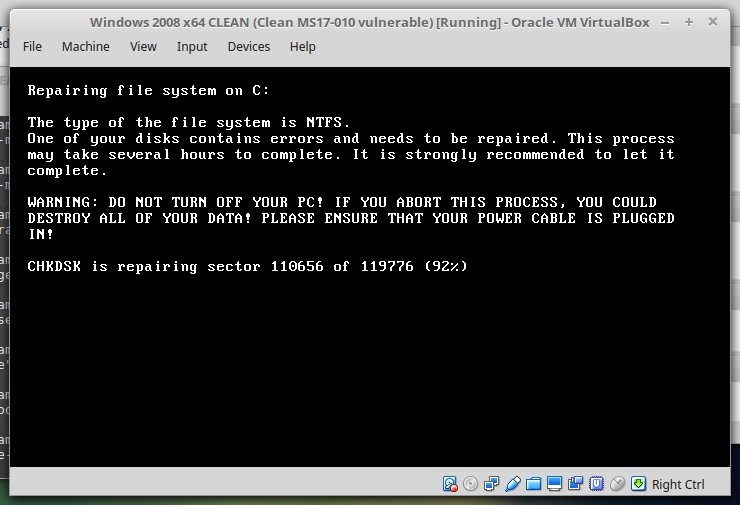

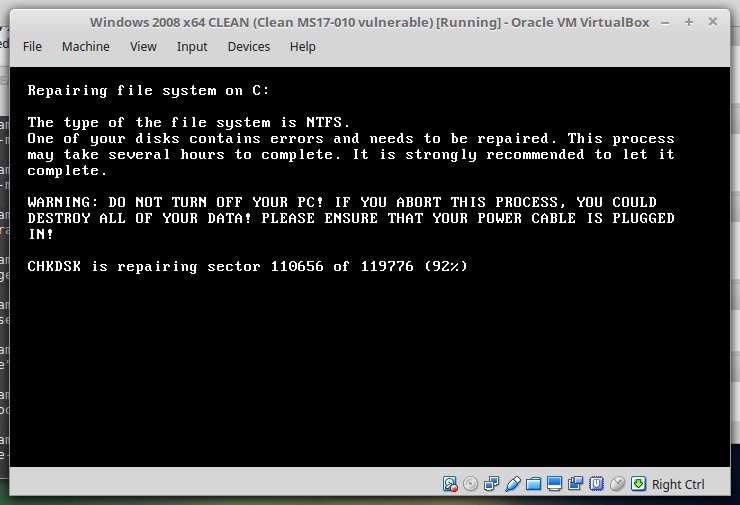

Por ahora, la única manera de evitar al ransomware es interrumpir el proceso de cifrado. Si el ordenador se reinicia espontáneamente y presenta un mensaje indicando que el sistema de archivos está en reparación (muy similar al clásico CHKDSK), debemos apagarlo por completo. Seguiremos informando.

Publicado el Wed, 28 Jun 2017 03:16:45 +0000