PINLogger: Usando sensores para robar el pin de tu smartphone

Los dispositivos móviles registran más datos de los que realmente necesitan. El problema es que ese registro no siempre se informa al usuario. Muchas aplicaciones reclaman permisos excesivos, y en el caso de los navegadores, extraen valores de los sensores integrados. Un grupo de investigadores en la Universidad de Newcastle demostró que es posible utilizar esto de forma maliciosa con un nuevo ataque llamado PINLogger, el cual interpreta datos de los sensores y calcula el número pin con una precisión del 94 por ciento en apenas tres intentos.

Muchos juegos de Android e iOS solicitan acceso a los sensores del dispositivo móvil por cuestiones técnicas, pero he visto ejemplos que directamente caen en lo abusivo. ¿Para qué quiere un juego ver mi calendario o mi lista de contactos? Lo primero que nos viene a la mente es esa palabra mágica: Publicidad. El usuario promedio no le da mucho valor a esos datos secundarios que genera, pero hay gente allá afuera dispuesta a pagar para obtenerlos y brindar «una experiencia más personalizada». Ahora, ¿qué pasa si alguien encuentra la forma de utilizar dichos datos con objetivos maliciosos? ¿Qué puede entregar nuestro smartphone sin que nos demos cuenta?

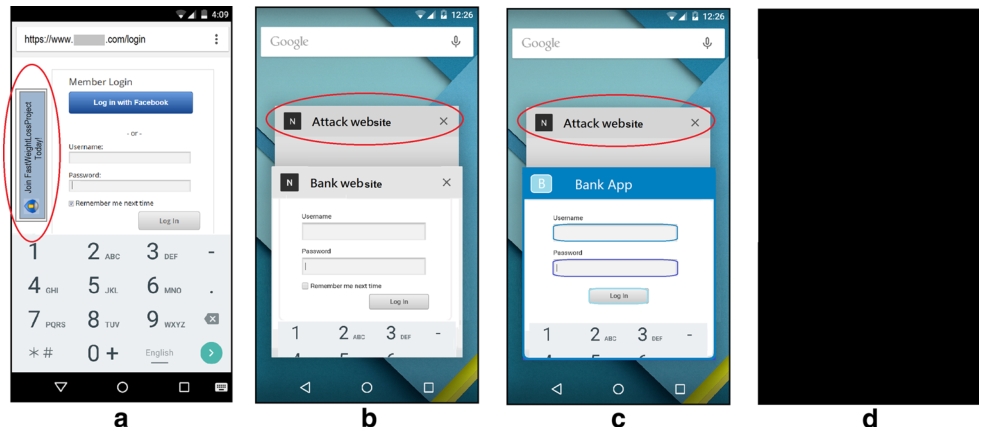

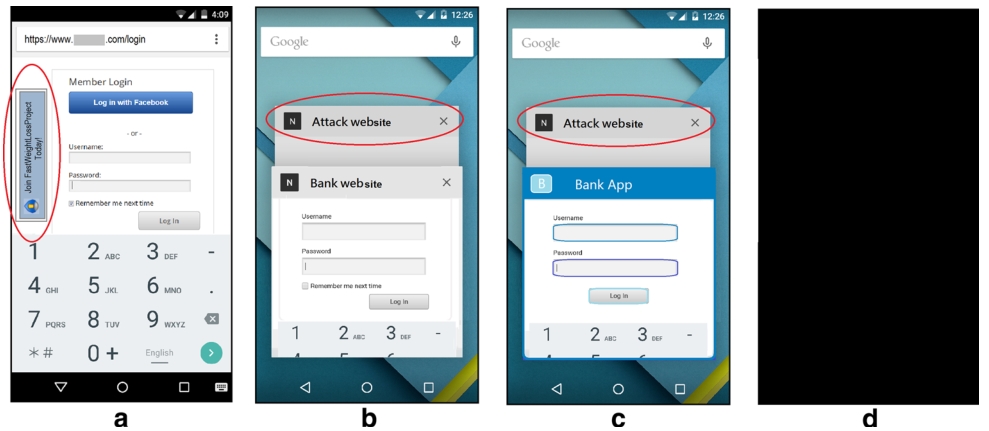

Para comenzar… el número pin. De acuerdo a un grupo de investigadores estacionado en la Universidad de Newcastle, el ataque PINLogger basado en JavaScript puede «escuchar» el movimiento y la orientación de un dispositivo Android sin el permiso del usuario, analizar el flujo de datos enviado por los sensores con una red neural, y a partir de ahí calcular el número pin. El estudio indica que enfrentado a un pin de cuatro dígitos, PINLogger logra descubrir el número un 74 por ciento de las veces al primer intento, un 86 por ciento al segundo, y un 94 por ciento en el tercer intento. Al contrario de otros ataques, PINLogger no requiere la instalación de software en el smartphone. Todo lo que necesita es que un navegador con el código malicioso en una página web quede abierto mientras el usuario ingresa el pin.

Por supuesto, la efectividad de PINLogger depende del nivel de acceso a los sensores que tenga el navegador, y esto varía mucho según el software y el sistema operativo. Los ejemplos compartidos se enfocan en iOS 8 y Android Lollipop, técnicamente sin soporte pero aún muy usados. En general, los navegadores más invasivos son los alternativos, con Baidu y CM Browser a la cabeza. De momento, el acceso vía JavaScript se limita a un par de sensores, pero esto podría cambiar en el futuro. Tal vez sea hora de implementar restricciones de acceso a sensores «por aplicación», un sistema de listas blancas, o por qué no, manipulación directa de los permisos.

Publicado el Wed, 19 Apr 2017 11:10:53 +0000